Dans l’univers toujours en évolution de la cybersécurité, les attaques par déni de service distribué, ou DDoS (Distributed Denial of Service), constituent une menace croissante pour les entreprises et les organisations de toutes tailles.

Ce type d’attaque informatique vise à submerger les ressources d’un système, d’un réseau ou d’un service web avec un volume de trafic si élevé que la capacité de réponse devient insuffisante, rendant le service indisponible pour les utilisateurs légitimes.

L’objectif des cybercriminels peut varier : de l’extorsion d’argent à la simple volonté de perturber l’activité d’une entreprise, les attaques DDoS présentent une menace sérieuse à laquelle il faut faire face avec des mesures de protection robustes et proactives.

À travers cet article, nous explorerons en détail ce qu’est une attaque DDoS, comment elle fonctionne, ses impacts, et surtout, comment les entreprises peuvent se défendre efficacement contre ces cyberattaques perturbatrices.

Avec une compréhension approfondie et des solutions techniques adéquates, il est possible de minimiser les risques et de protéger les infrastructures critiques face à cette forme de cybercriminalité de plus en plus fréquente.

À lire sur le même sujet : Anti-spoofing : stratégies essentielles pour la sécurité des identités numériques

Qu’est-ce qu’une attaque DDoS ?

Définition et fonctionnement d’une attaque DDos

Une attaque DDoS est une cyberattaque visant à rendre un service en ligne, tel qu’un site web ou un serveur, indisponible en le submergeant de demandes de connexion inutiles et malveillantes.

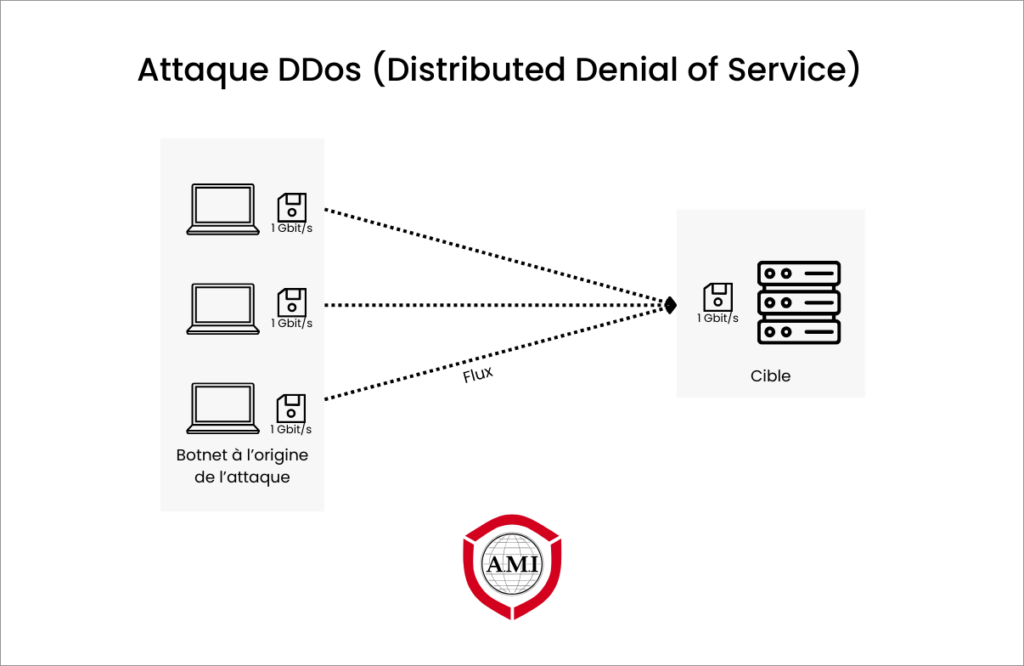

Ces requêtes sont envoyées par un grand nombre d’ordinateurs et d’appareils connectés à Internet, souvent contrôlés par un réseau de machines infectées ou « botnet », pour saturer la bande passante du service cible.

Le fonctionnement d’une attaque DDoS repose sur l’exploitation de la capacité limitée des ressources réseau, serveur ou web, rendant impossible la gestion des requêtes légitimes.

Différences entre les attaques DoS et DDoS

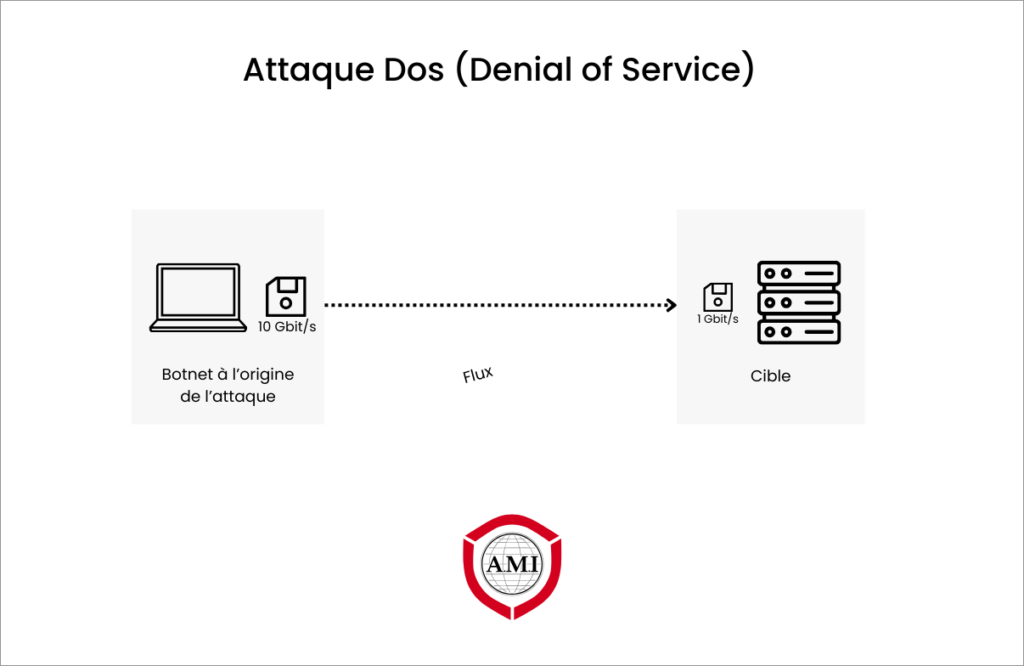

Il est essentiel de distinguer les attaques DDoS des attaques DoS (Denial of Service) simples. Alors qu’une attaque DoS est lancée à partir d’un seul point d’origine, les attaques DDoS impliquent plusieurs systèmes compromis attaquant simultanément la cible.

Cette différence de méthodologie confère aux attaques DDoS une puissance et une échelle beaucoup plus grandes, rendant leur détection et leur mitigation plus complexes.

Pour aller plus loin : DoS vs DDoS : comparaison de ces deux types attaques

Identification et impacts des attaques DDoS

Comment reconnaître une attaque DDoS ?

Identifier une attaque DDoS dès son commencement est crucial pour minimiser ses dégâts.

Les signes précurseurs incluent une lenteur anormale du réseau, des interruptions de service inexpliquées, et une charge de requêtes inhabituellement élevée sur les serveurs.

Ces symptômes peuvent signaler un afflux massif de trafic illégitime visant à saturer les ressources du système et à rendre les services internet indisponibles.

Conséquences des attaques DDoS

Les attaques DDoS peuvent avoir des répercussions dévastatrices sur les victimes.

Outre l’interruption immédiate de l’activité en ligne, elles peuvent entraîner une perte de revenus significative, nuire à la réputation d’une entreprise et éroder la confiance des clients.

Dans certains cas, les attaquants utilisent les DDoS comme distraction pour mener d’autres activités malveillantes, telles que le vol de données ou l’installation de logiciels malveillants.

En résumé :

- Signes précurseurs : lenteur réseau, interruptions, charges élevées.

- Risques : perte de revenus, réputation endommagée, confiance érodée.

Sujet similaire : Antiphishing : stratégies essentielles pour protéger votre entreprise

3 principaux types d’attaques DDoS

- Attaques volumétriques

- Attaques au niveau de l’application (Layer 7)

- Attaques par épuisement des ressources et attaques protocolaires

1. Attaques volumétriques

Les attaques DDoS volumétriques visent à inonder le réseau de la victime avec un volume massif de trafic pour épuiser la bande passante disponible.

Ces attaques exploitent souvent des techniques d’amplification, comme le DNS ou le NTP (Network Time Protocol), pour multiplier le volume de trafic envoyé vers la cible.

2. Attaques au niveau de l’application (Layer 7)

Les attaques ciblant la couche application cherchent à épuiser les ressources d’un serveur web en inondant l’application avec un grand nombre de requêtes HTTP(S) complexes.

Ces attaques sont plus difficiles à détecter car elles imitent le trafic légitime d’utilisateurs réels.

3. Attaques par épuisement des ressources et attaques protocolaires

Ces attaques visent à consommer toutes les ressources système disponibles, telles que la CPU et la mémoire, ou à exploiter les faiblesses des protocoles réseau pour rendre le service indisponible.

Des exemples incluent les attaques SYN Flood, qui épuisent les connexions serveur en initiant un grand nombre de connexions TCP incomplètes.

À lire sur le même sujet : Déjouer une attaque DNS : Stratégies essentielles de prévention et de réponse

10 solutions pour se protéger des attaques DDoS

La protection contre les attaques DDoS nécessite une approche multifacette. Voici 10 solutions clés pour renforcer la sécurité et la résilience de votre infrastructure face à ces menaces.

- Connaissance du trafic réseau

- Plan de réponse aux incidents

- Résilience du réseau

- Hygiène numérique

- Augmentation de la bande passante

- Matériel et logiciel anti-DDoS

- Migration vers le cloud

- Reconnaissance des symptômes d’attaque

- Externalisation de la protection DDoS

- Surveillance continue

1. Connaissance du trafic réseau

Comprendre le profil normal de votre trafic est essentiel pour identifier rapidement les anomalies indicatives d’une attaque DDoS.

La surveillance régulière et l’analyse des tendances du trafic peuvent révéler des modèles d’activité suspects, permettant une intervention rapide pour atténuer l’attaque.

2. Plan de réponse aux incidents

Comprendre le profil normal de votre trafic est essentiel pour identifier rapidement les anomalies indicatives d’une attaque DDoS.

La surveillance régulière et l’analyse des tendances du trafic peuvent révéler des modèles d’activité suspects, permettant une intervention rapide pour atténuer l’attaque.

3. Résilience du réseau

Concevoir votre réseau avec des redondances et des mécanismes de basculement est vital pour maintenir une continuité de service même en cas d’attaque.

L’implémentation de multiples chemins de données et la distribution géographique des ressources peuvent aider à réduire les risques d’interruption.

4. Hygiène numérique

Maintenir à jour vos systèmes et logiciels pour réduire les vulnérabilités, ainsi que former le personnel aux meilleures pratiques de sécurité, sont des mesures fondamentales pour renforcer votre défense contre les attaques DDoS et autres cybermenaces.

5. Augmentation de la bande passante

Disposer d’une capacité de bande passante supérieure peut aider à absorber le volume de trafic généré par une attaque DDoS.

Bien que cette stratégie ne puisse pas empêcher une attaque, elle peut donner du temps supplémentaire pour réagir avant que les services ne soient affectés.

6. Matériel et logiciel anti-DDoS

L’utilisation de solutions spécialisées pour détecter, filtrer et bloquer le trafic malveillant est un pilier de la protection DDoS.

Ces outils peuvent être intégrés à votre infrastructure pour offrir une défense proactive contre les attaques.

7. Migration vers le cloud

Les fournisseurs de services cloud offrent souvent des capacités d’atténuation DDoS intégrées et peuvent échelonner rapidement les ressources pour répondre à l’augmentation du trafic.

Cette approche permet également de bénéficier d’une infrastructure plus robuste et distribuée.

8. Reconnaissance des symptômes d’attaque

Savoir identifier les signes précurseurs d’une attaque DDoS permet une réaction rapide pour en limiter les effets.

Les symptômes incluent une augmentation soudaine du trafic réseau, une lenteur des services ou une indisponibilité complète des sites web.

9. Externalisation de la protection DDoS

Envisager l’utilisation de services DDoS-as-a-Service pour bénéficier d’une expertise et de ressources dédiées à la protection contre les DDoS.

Ces services peuvent offrir une atténuation rapide et efficace des attaques, minimisant ainsi leur impact.

10. Surveillance continue

Mettre en œuvre une surveillance en temps réel de votre trafic réseau est essentiel pour détecter et répondre immédiatement aux activités suspectes.

Cela permet de repérer une attaque DDoS dès son commencement et de prendre des mesures pour l’atténuer efficacement.

Pour aller plus loin : C’est quoi une attaque par brute force ?

Réponse et récupération après une attaque DDoS

La gestion efficace d’une attaque DDoS ne se termine pas au moment où le trafic malveillant est mitigé.

Une phase cruciale de réponse et de récupération doit suivre pour assurer une reprise complète des opérations et prévenir les incidents futurs.

Établir un plan de réponse aux incidents

L’importance d’avoir un plan d’action bien défini pour réagir efficacement à une attaque DDoS ne peut être sous-estimée.

Ce plan doit inclure des protocoles précis pour l’identification rapide de l’attaque, la communication interne et externe, la mitigation de l’attaque, et les étapes de récupération des services.

Il doit également définir les rôles et responsabilités des membres de l’équipe, assurant ainsi une réponse coordonnée et rapide.

La mise en place de pare-feu avancés, de systèmes de détection et de prévention des intrusions, et de dispositifs anti-DDoS peut constituer une première ligne de défense efficace lorsqu’une attaque est détectée.

Ressources et support technique disponibles

Après une attaque DDoS, accéder à des ressources et un support technique spécialisés est vital pour une récupération rapide et efficace.

Les fournisseurs de services de sécurité peuvent offrir des évaluations post-attaque pour identifier les failles exploitées et recommander des améliorations.

En outre, des solutions professionnelles, telles que les services de mitigation DDoS, peuvent aider à restaurer les opérations normales tout en renforçant les défenses contre de futures attaques.

Le recours à des experts en cybersécurité tel qu’A.M.I Cybersécurité, pour analyser le déroulement de l’attaque et ajuster les stratégies de protection en conséquence est essentiel pour maintenir une posture de sécurité robuste.

Sujet similaire : Attaques Man-in-the-Middle (MITM) : comment s’en protéger ?

Prévenir et anticiper les attaques DDoS

La prévention et l’anticipation des attaques DDoS sont cruciales pour sécuriser les infrastructures et les services numériques contre les interruptions potentiellement dévastatrices.

Adopter des stratégies proactives et maintenir une posture de sécurité solide peuvent considérablement réduire le risque d’attaques réussies.

Bonnes pratiques de sécurité informatique

La mise en œuvre de bonnes pratiques de sécurité informatique est fondamentale pour minimiser les risques d’attaque DDoS.

Cela inclut la maintenance régulière des systèmes, la mise à jour des logiciels et des dispositifs de sécurité pour combler les vulnérabilités, et l’adoption de configurations de réseau sécurisées.

Les organisations doivent également promouvoir une culture de sécurité parmi les employés, en les formant sur les risques de phishing et autres techniques d’ingénierie sociale souvent utilisées pour infiltrer les réseaux et créer des botnets.

En outre, l’installation de pare-feu de nouvelle génération et de systèmes de prévention des intrusions peut aider à filtrer le trafic malveillant avant qu’il n’atteigne les ressources critiques.

Surveillance et détection continues

Une surveillance et une détection continues du trafic réseau sont essentielles pour identifier et prévenir les attaques DDoS avant qu’elles ne causent des dommages.

Les organisations devraient utiliser des outils de surveillance réseau qui permettent de détecter les anomalies de trafic en temps réel, comme une augmentation soudaine du volume de trafic ou des modèles de trafic inhabituels.

La mise en place de seuils d’alerte basés sur le comportement historique du trafic peut faciliter la détection précoce des attaques, permettant ainsi une intervention rapide.

L’utilisation de services de protection DDoS basés sur le cloud peut également offrir une échelle de mitigation supplémentaire, capable de disperser le volume d’attaque à travers une infrastructure distribuée, réduisant ainsi la charge sur les serveurs locaux.

Ces pratiques et outils de prévention forment la première ligne de défense contre les attaques DDoS, en aidant les organisations à anticiper et à bloquer ces menaces avant qu’elles n’impactent leurs opérations.

À lire sur le même sujet : Qu’est-ce qu’une attaque XSS ?

Législation et aspects légaux des attaques DDoS

Dans le contexte de la cybersécurité, la législation joue un rôle crucial dans la dissuasion et la punition des activités malveillantes en ligne, y compris les attaques DDoS (Distributed Denial of Service).

Les lois et régulations varient selon les pays, mais elles visent toutes à établir des conséquences légales pour les auteurs d’attaques DDoS, tout en offrant un cadre pour la protection des infrastructures numériques.

Cadre juridique et conséquences pour les auteurs d’attaques

Les attaques DDoS sont considérées comme des crimes dans de nombreux pays, sous des chefs d’accusation tels que le « déni de service » et « l’utilisation malveillante d’ordinateurs ».

Ces infractions sont punies de peines qui peuvent inclure des amendes substantielles et, dans certains cas, de longues peines d’emprisonnement.

Par exemple, aux États-Unis, les attaques DDoS peuvent être poursuivies sous plusieurs lois fédérales, y compris la loi sur la fraude et l’abus informatiques (Computer Fraud and Abuse Act – CFAA), qui prévoit des peines allant jusqu’à dix ans de prison pour les infractions graves.

Le cadre juridique autour des DDoS souligne l’importance de sécuriser les réseaux et les systèmes informatiques contre de telles attaques.

Il met également en lumière la nécessité pour les entreprises et les organisations de maintenir une posture de sécurité proactive, en utilisant des technologies de pointe et en adoptant des pratiques de sécurité solides pour se défendre contre les attaques DDoS.

En outre, le partage d’informations et la collaboration entre les secteurs public et privé sont encouragés pour améliorer la détection, la prévention et la réponse aux attaques DDoS.

Ce cadre légal vise à créer un environnement numérique plus sûr et à responsabiliser les auteurs d’attaques, tout en protégeant les droits et les activités en ligne des citoyens et des entreprises.

Les victimes d’attaques DDoS sont encouragées à signaler ces incidents aux autorités compétentes pour permettre une réponse légale appropriée et contribuer à la lutte globale contre la cybercriminalité.

Ces aspects légaux soulignent l’engagement des gouvernements et des organisations internationales à lutter contre les cyberattaques et à promouvoir un internet plus sûr pour tous.

Pour aller plus loin : DNS Spoofing : comprendre et prévenir les attaques de détournement

Le mot de la fin sur les attaques DDos

En abordant le sujet des attaques par déni de service distribué (DDoS), cet article a exploré les multiples facettes de cette menace persistante à la cybersécurité, des mécanismes sous-jacents aux stratégies de mitigation en passant par les implications légales pour les auteurs d’attaques.

Les attaques DDoS, caractérisées par l’envoi massif de requêtes pour submerger les serveurs et rendre les ressources en ligne inaccessibles, continuent de représenter un défi majeur pour les entreprises et les organisations de toutes tailles.

La clé pour se défendre contre ces attaques malveillantes réside dans la préparation et l’anticipation.

La mise en place de bonnes pratiques de sécurité informatique, comme la maintenance régulière des systèmes, l’utilisation de pare-feu avancés, et la formation des employés sur les risques de phishing, constitue la première étape vers une posture de sécurité renforcée.

De plus, la surveillance et la détection continues du trafic réseau permettent d’identifier et de bloquer les attaques avant qu’elles n’atteignent leur cible, minimisant ainsi les dommages potentiels.

L’importance d’une réponse et d’une récupération efficaces après une attaque DDoS ne saurait être sous-estimée.

Disposer d’un plan de réponse aux incidents et accéder à des ressources et un support technique spécialisés peut accélérer la récupération et aider à prévenir les attaques futures.

Les aspects légaux entourant les attaques DDoS soulignent l’engagement des gouvernements à combattre cette forme de cybercriminalité.

Les cadres juridiques établissent des conséquences sévères pour les auteurs d’attaques, renforçant ainsi les efforts de prévention et de protection des infrastructures numériques.

Face à la menace croissante des attaques DDoS, il est impératif pour les entreprises et les organisations de prendre des mesures proactives pour protéger leurs infrastructures et services en ligne. Cela implique non seulement l’adoption de technologies de sécurité avancées mais aussi la mise en œuvre de pratiques de gestion de la sécurité robustes et la collaboration avec les partenaires de l’industrie et les autorités réglementaires.

Ensemble, nous pouvons renforcer nos défenses et créer un environnement numérique plus sûr pour tous.

Sujet similaire :

- Qu’est-ce que le DNS Tunneling ?

- Usurpation d’identité par courriel : comment reconnaître et contrer le email spoofing ?

- Injection SQL : les meilleures méthodes pour sécuriser vos bases de données

- IP Spoofing : comprendre et contrer la falsification d’adresse IP

- Qu’est-ce qu’un ransomware et comment s’en protéger ?

- Supply Chain Attack : comment s’en protéger ?

- Vulnérabilité Zero Day : comprendre et prévenir les failles d’exploitation